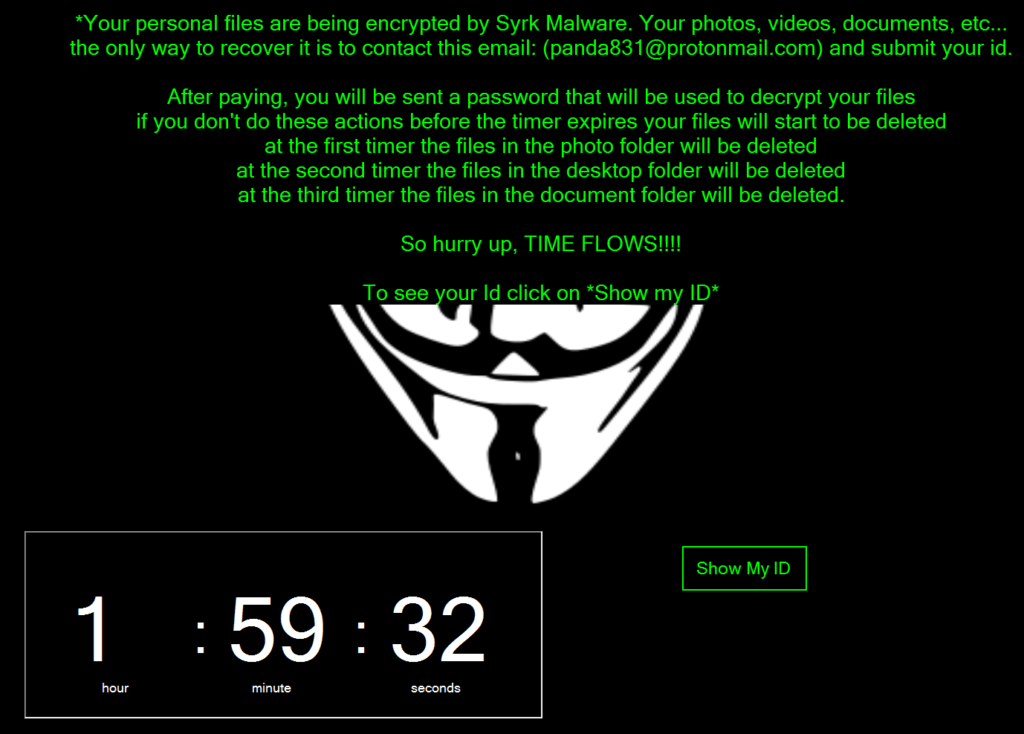

Un virus de type Rançongiciel appelé Syrk, chiffre les fichiers sur le disque dur et supprime des dossiers entiers, si vous n’avez pas payé en crypto-monnaie.

Le nouveau programme malveillant est basé sur le programme open-source Hidden-Cry, un crypteur apparu sur le réseau en décembre dernier et ayant servi de base à de nombreux programmes malveillants au cours de la dernière année.

Les utilisateurs de Fortnite, qui regroupent quelque 250 millions de joueurs, constituent la principale cible de ce type de programmes malveillants. Chris Morales, responsable des analyses de sécurité chez Vectra, a déclaré:

Les programmes malveillants qui prétendent être des outils de piratage sont nouveaux, car ils ne seront analysés par aucun magasin d’applications et contourneront les mesures de sécurité habituelles. Cela rend le cryptage de fichier sous la forme du jeux, donc le piratage très flexible et facile à exécuter.

Syrk – Cible les utilisateurs de Fortnite, se cache sous un codes de triche dans le jeu. Le programme Syrk malveillant s’appelle «SydneyFortniteHacks.exe» et, après le démarrage de l’application, le cryptage des fichiers sur le disque dur et les clés USB de l’utilisateur commence. Si le rançon dans la crypto-monnaie n’est pas payée, l’application commence à supprimer un dossier important après l’autre, le point culminant du virus devenant votre dossier Documents.

«L’étape suivante consiste à configurer une procédure temporaire pour tenter de supprimer les fichiers cryptés des répertoires ci-dessous, en supprimant les fichiers toutes les deux heures dans l’ordre suivant:% userprofile% \ Pictures; % USERPROFILE% \ Desktop; et% userprofile% \ Documents », écrivent les chercheurs.

Les victimes peuvent facilement déverrouiller leurs ordinateurs en affichant plusieurs fichiers texte sur leurs lecteurs. L’utilisateur sous le pseudo Fafner [_KeyZee_] indique sur Twitter, les adresses de dossier suivantes ainsi que les mots de passe pour désactiver le virus:

password for decryption is located at:

C:\\Users\\Default\\AppData\\Local\\Microsoft\\-pw+.txt

‘passwordonly’

C:\\Users\\Default\\AppData\\Local\\Microsoft\\+dp-.txt

‘pass : password’

Ces fichiers contiennent des mots de passe utilisés, pour désactiver le rançongiciel avant qu’ils ne puissent supprimer vos fichiers. Il s’agit d’une fonctionnalité intéressante qui devrait empêcher de nombreux utilisateurs de se débarrasser de leur ordinateur.

Commentaires